Tecnología > "Quierollorar"

WannaCry: lo que se sabe del ciberataque mundial en 10 respuestas

Al menos 150 países, 200.000 computadoras, empresas e instituciones que enfrentaron complicadas operativas -entre las cuales se encuentran hospitales de Gran Bretaña- son algunas de las consecuencias que dejó el masivo ciberataque que se llevó adelante a través de un software malicioso el pasado viernes 12. Los expertos consideran que su alcance no tiene precedentes.

¿Qué tipo de programa infectó miles de computadoras?

Desde Rusia a España y desde México a Vietnam, decenas de miles de computadoras, sobre todo en Europa, se vieron infectadas desde el viernes por un programa de "ransomware" que se beneficia de un fallo del sistema operativo Windows divulgado en documentos de la Agencia de Seguridad Nacional de Estados Unidos (NSA, su sigla en inglés) que fueron robados y filtrados.

El programa maligno, llamado WannaCry, bloquea archivos de los usuarios y los obliga a pagar una suma de dinero en bitcoins -la moneda virtual difícil de rastrear- si quieren recuperar su acceso.

El "secuestro" de computadoras u otros dispositivos se ha vuelto una veta lucrativa para los hackers, quienes descubrieron que sus virus y programas maliciosos no solo sirven para molestar. De hecho, es mucho más rentable para ellos mantener los datos como rehenes antes que robarlos definitivamente, porque de esta manera pueden pedir un rescate.

Este ransomware en particular –de "ransom", rescate en inglés, y "ware" por "software", que significa programa informático en inglés- se dispersó masivamente el viernes 12, pero la herramienta como tal se usa desde hace más de una década. El gran suceso de este programa es que logró meterse en objetivos muy reconocidos, como el sistema de salud de Gran Bretaña, la empresa española Telefónica, la estadounidense FedEX, la francesa Renault (que debió incluso cerrar una de sus fábricas en Eslovaquia) y hasta en el ministerio del interior ruso. De esta manera, fue sobre todo un éxito de marketing pirata, por llamarlo de alguna manera, aunque no fue tan efectivo en lo que refiere a dinero constante y sonante.

Según expertos en informática, el hecho de que el virus funcione en decenas de idiomas muestra que los piratas tenían intención de realizar un ataque a escala mundial.

La Oficina Europea de Policía (Europol) destacó la rapidez inédita con que se propagó el virus, que combina por primera vez los elementos de un programa maligno y de un gusano informático.

El antiguo hacker español Chema Alonso, ahora responsable de ciberseguridad en Telefónica, consideró el sábado en su blog que, a pesar del "ruido mediático que produce este 'ransomware', no ha tenido mucho impacto real", ya que "se puede ver en la cartera bitcoin utilizada que el número de transacciones" es bajo.

¿Qué es un ransonware?

En los ataques informáticos más comunes los hackers envían emails a sus potenciales víctimas en los que se incluye un link hacia un sitio web o un archivo adjunto; en este caso todo indica que se enviaron archivos comprimidos (.zip) como adjuntos, lo que hace más difícil aún detectar un virus o programa malicioso.

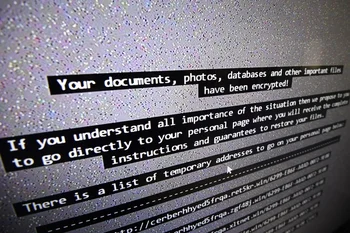

Quienes abrieron ese archivo luego comprobaron que sus computadoras estaban infectadas cuando no podían acceder a ciertos de archivos o carpetas o cuando aparecía un mensaje en el que se les avisaba que su información había sido "secuestrada" y se pedía el rescate.

Lea también: En Uruguay se registraron menos de 10 ataques

¿Se puede decir que hubo un cibercaos?

Los expertos dicen que no se llegó a un extremo tan grave. "Al parecer, el número de víctimas no aumentó y la situación parece estable en Europa", declaró este lunes a AFP el vocero de la Oficina Europea de Policía Europol, Jan Op Gen Oorth.

El director de la Agencia francesa de seguridad de sistemas de información (ANSSI), Guillaume Poupart, dijo que no hay que temer un "cibercaos", aunque cabe esperar "réplicas regulares" en los próximos días o semanas.

¿Cuántos países fueron afectados?

Según Europol, el virus se propagó entre más de 200.000 víctimas, principalmente empresas, en al menos 150 países. "Nunca habíamos visto nada así", admitió el director de la policía europea, Rob Wainwright, a la cadena británica ITV.

Entre las empresas y grandes instituciones alcanzadas figura el sistema de salud inglés, la empresa de telecomunicaciones española Telefónica, el constructor de autos franceses Renault, la compañía estadounidense de correo privado Fedex, el ministerio del Interior ruso y la compañía ferroviaria alemana Deutsche Bahn.

En China "decenas de miles" de computadoras y cerca de 30.000 instituciones, entre ellas agencias gubernamentales, se vieron afectadas, según Qihoo 360, uno de los proveedores de programas antivirus más populares en ese país.

Se registraron unos 45.000 ataques. Rusia fue el país más afectado, seguido de Ucrania, India y Taiwán, según la firma rusa de ciberseguridad Kapersky Lab.

En Inglaterra 48 hospitales tuvieron inconvenientes de gestión a raíz del ataque; se bloqueó el acceso de médicos a los archivos de sus pacientes y en algunas emergencias hubo que derivar enfermos hacia otras instituciones. Según informó la primera ministra, Theresa May, no hay evidencia de que se haya robado información de pacientes.

El sábado 13 las autoridades inglesas dijeron que todos los centros habían vuelto a funcionar correctamente, a excepción de seis de los 48 afectados.

¿Quién está detrás de los ataques?

Por el momento, los hackers no fueron identificados. "Es muy difícil identificar e incluso localizar a los autores del ataque. Llevamos a cabo un combate complicado frente a grupos de cibercriminalidad cada vez más sofisticados, que recurren al encriptado para disimular su actividad. La amenaza es creciente", subrayó Rob Wainwright, director de Europol.

"Es obvio que estamos ante un caso criminal", dijo por su parte Poupart. "Algunas mafias que se dedicaban a vender drogas o a distintos tipos de tráfico ahora realizan ataques informáticos porque es más sencillo, más barato, entraña mucho menos riesgo y da mucho dinero", explicó.

¿Cuánto piden los hackers?

Los piratas informáticos piden a las víctimas que paguen US$ 300 (su equivalente en bitcoins) en un plazo de tres días; si no, el precio del rescate se duplica.

Expertos y autoridades aconsejan no pagar, ya que no es seguro que esto garantice la recuperación de los archivos.

La compañía de seguridad informática Digital Shadows indicó el domingo que los hackers obtuvieron en total ingresos por un monto de unos US$ 32 mil, una cifra baja si se la compara con la cantidad de equipos afectados.

¿Cómo se descubrió el software malicioso?

El ransomware afectó menos a Estados Unidos porque fue detenido tempranamente en Europa por un investigador inglés de 22 años, que trabaja sobre temas de ciberseguridad. WannaCry apareció por primera vez a las 3.24 AM de Estados Unidos (hora este), informó Talos, una división de investigación sobre seguridad del gigante Cisco.

El investigador inglés se dio cuenta de que un programa estaba apuntando hacia un dominio web no identificado ni reclamado; por eso compró ese dominio, pensando que tal vez así podría estudiar mejor la actividad del ransomware para encontrar una solución y lograr detenerlo. Así, sin darse cuenta, logró parar todo el ataque, porque aparentemente el malware funcionaba solo si el dominio desde el que actuaba no estaba registrado. La explicación de todo el proceso y de cómo descubrió al ransomware la da el mismo en el sitio Malwaretech.

¿Qué falla de seguridad aprovecha este programa malicioso?

Se estima que los hackers aprovecharon una falla en Windows, el sistema operativo de Microsoft usado en millones de computadoras. Esta había sido descubierta por la Agencia Nacional de Seguridad (NSA) de Estados Unidos hace años. En abril de este año un colectivo hacker conocido como Shadow Brokers hizo pública la falla y una herramienta para aprovecharse de ella a través de un software malicioso.

Microsoft ya había lanzado un parche de seguridad para este fallo el 14 de marzo, pero millones de computadoras no se actualizan con frecuencia. De hecho la empresa lanzó este viernes un parche para Windows XP, un sistema al que dejó de dar soporte en 2014 luego de 12 años de funcionamiento.

El código que se usó en el ataque (Wannacry) es una variante de otro ransomware. Comenzó a manifestarse en las pantallas de las computadoras de miles de trabajadores de las compañías afectadas con un mensaje que decía "Ooops, sus archivos han sido encriptados", para luego pedir los US$ 300 en bitcoins como rescate.

Microsoft lanzó el mismo viernes un parche de seguridad para cortarle el paso a este ransomware.

¿Cómo proteger su computadora?

Microsoft reactivó una actualización de ciertas versiones de sus programas para afrontar este tipo de ataques. El virus apunta principalmente a la versión Windows XP, de cuyo mantenimiento técnico ya no se encarga Microsoft desde hace tres años. El nuevo sistema operativo Windows 10 no fue alcanzado por el ataque, señaló Microsoft.

La empresa distribuyó el parche de seguridad hace dos meses: Si se hubiera instalado en todos los equipos se habría evitado en gran parte el alcance de este ataque.

Los expertos piden que organizaciones y compañías actualicen inmediatamente viejas versiones de Windows, en particular Windows XP, con el parche disponible. También aconsejan una práctica frecuente de actualización.

WannaCry no infecta computadoras con sistemas operativos macOS/Mac OS X o Linux. Se estima además que las que usan Windows Vista, Windows 7, Windows 8.1 y Windows 10 tienen menos riesgos de ser infectadas si instalaron las actualizaciones desde marzo.

En caso de que un equipo sea infectado el pago del rescate no asegura que se devuelvan los datos secuestrados, explicó Eiichi Moriya, un experto en ciberseguridad y profesor de la Universidad de Meiji. "Uno debe negociar con criminales. Es como cuando te roban en tu casa. Puede cambiar las cerraduras pero lo que pasó no puede deshacerse. Si alguien rapta a tu hijo puedes pagar el rescate, pero no hay garantía de que tu niño será devuelto", dijo.

Lo que no se sabe

No hay detalles de quién o quiénes están detrás del ataque. Si bien el grupo de hackers Shadow Broker lanzó una de las herramientas utilizadas (en abril) eso no prueba que sean ellos quienes hayan realizado esta movida.

También hubo fuego cruzado diplomático, sobre todo desde Rusia, que dice no estar detrás de este ataque. "Esto no tiene nada que ver con Rusia", dijo en Pekín el presidente Vladimir Putin. "Microsoft lo dijo directamente, que la fuente del virus eran los servicios de inteligencia de Estados Unidos", añadió.

"El año pasado, propusimos a nuestros socios estadounidenses trabajar juntos sobre temas de cibersegurdiad e incluso cerrar acuerdos intergubernamentales apropiados al respecto, pero nuestra propuesta fue rechazada", expresó el presidente ruso.

El domingo Brad Smith, presidente Microsoft, publicó un artículo en el blog en el que se hacía eco de la acusación de que el ataque se produjo porque la NSA de Estados Unidos desarrolló una manera de penetrar en los sistemas operativos Windows que terminó en manos de hackers (con la filtración de documentos de la agencia).

"Un escenario equivalente con armas convencionales sería que al Ejército estadounidense le roben algunos de sus misiles Tomahawk", escribió Smith.

¿Se terminó?

Durante hoy lunes no se reportaron casi ataques nuevos. Pero ya se sabe que hay nuevas versiones de este ransomware.